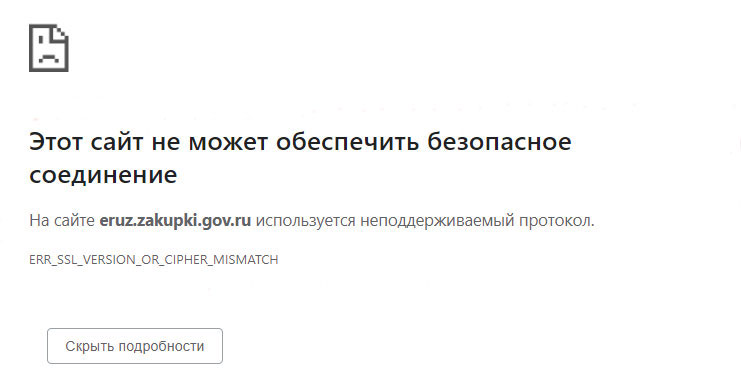

Многие пользователи eruz.zakupki.gov.ru стали сталкиваться с проблемами входа на страницу крупнейшего ресурса. Площадка блокируется и зайти на сайт физически не представляется возможным. В этой статье мы рассмотрим ответ на вопрос о том, что можно предпринять, когда на сайте eruz.zakupki.gov.ru отображается проблема «Используется неподдерживаемый протокол».

Содержание

- Что означает сообщение «На сайте используется неподдерживаемый протокол»

- Что делать, если на сайте обнаружен неподдерживаемый протокол

- Опция TLS 1.3

- Активация всех протоколов

- Очистка SSL

- Сбросить DNS

- Незашифрованная версия

- Контроль доступных расширений

- Отключение QUIC протокола

- Вирусы

- Очистка кэша и куки

- Отключите антивирус

- Сброс настроек браузера

- Заключение

Довольно часто, сайт eruz.zakupki.gov.ru начал давать сбои, поэтому возникают сложности при входе на платформу. Что нужно выполнить, чтобы начать работу, если ресурс показывает надпись «Используется неподдерживаемый протокол». Возможные способы, решения проблемы изложены ниже.

Не может обеспечить безопасное соединение

Содержание

- 1 «На сайте используется неподдерживаемый протокол, что это за надпись?

- 2 Что можно предпринять, если на платформе найден неподдерживаемый протокол

- 2.1 Функция TLS 1.3

- 2.2 Включение протоколов

- 2.3 Очистить SSL

- 2.4 Сброс DNS

- 3 Незашифрованная версия

- 3.1 Операция контроля доступных расширений

- 3.2 Выключение QUIC протокола

- 3.3 Вирусные угрозы

- 3.4 Очистка памяти

- 3.5 Отключение антивирусных программ

- 3.6 Возврат к заводским настройкам браузера

- 4 Заключение

«На сайте используется неподдерживаемый протокол, что это за надпись?

Данная проблема может возникать при работе одного из стандартных браузеров системы. При переходе на дисплее появляется запись ERR_SSL_VERSION_OR_CIPHER_MISMATCH. Это является причиной блокировки платформы.

Главная причина заключается в безопасности подключения. По стандарту, подключение осуществляется с использованием сертификата SSL. Их задача – обеспечение безопасности при передаче материалов. Гугл обязует всех пользователей платформы прописывать стандартный протокол безопасности. В случае возникновения проблем, автоматически блокируется платформа, и система выдаёт запись «На сайте используется неподдерживаемый протокол». Данный сбой распространён на ресурсах:

- eruz.zakupki.gov.ruhttps://zakupki.gov.ru/epz/main/public/home.html

- https://lk.zakupki.gov.ru

- http://ikul.nalog.ru/

- http://ssl.budgetplan.minfin.ru/

- http://likpgost2.nalog.ru/

- https://bus.gov.ru/

Утилита командной строки GPResult.exe используется для получения результирующего набора групповых политик (Resultant Set of Policy, RSOP), которые применяются к пользователю и/или компьютеру в домене Active Directory. Gpresult позволяет вывести список доменных политик (GPO), которые применяются на компьютер и пользователя, настройки политик и ошибки обработки. Это наиболее часто используемый инструмент администратора для анализа настроек и диагностики групповых политик в Windows.

В этой статье мы рассмотрим, как использовать команду GPResult для диагностики и анализа настроек групповых политик, применяющихся к Windows в домене Active Directory.

Содержание:

- Использование команды GPResult в Windows

- GPResult: экспорт данных RSOP в HTML отчет

- Получение отчета по политикам GPResult с удаленного компьютера

- Пользователь не имеет данных RSOP

- Следующие политики GPO не были применены, так как они отфильтрованы

- Оснастка результирующих политик RSoP в Windows

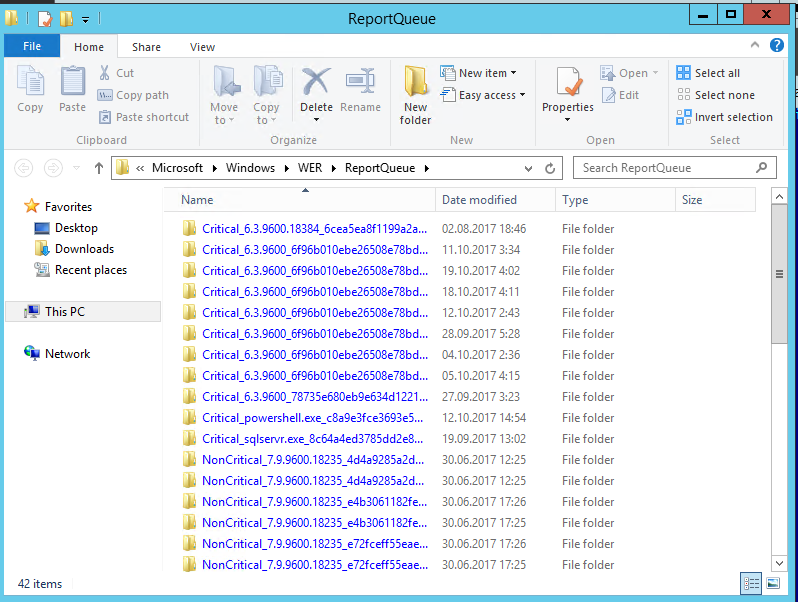

Служба Windows Error Reporting (WER) служит для сбора и отправки отладочной информации о падении системных и сторонних приложений в Windows на сервера Microsoft. По задумке Microsoft, эта информация должна анализироваться и при наличии решения, вариант исправления проблемы должен отправляется пользователю через Windows Error Reporting Response. Но по факту мало кто пользуется этим функционалом, хотя Microsoft настойчиво оставляет службу сбора ошибок WER включенной по умолчанию во всех последних версиях Windows. В большинстве случае о службе WER вспоминают, когда каталог C:\ProgramData\Microsoft\Windows\WER\ReportQueue\ начинает занимать много места на системном диске (вплоть до нескольких десятков Гб), даже не смотря на то что на этом каталоге по умолчанию включена NTFS компрессия.

Содержание:

- Служба Windows Error Reporting

- Очистка папки WER\ReportQueue в Windows

- Отключение Window Error Reporting в Windows Server

- Отключаем сбор и отправки отчетов об ошибках в Windows 10

- Отключение Windows Error Reporting через GPO

Что означает сообщение «На сайте используется неподдерживаемый протокол»

С указанной проблемой сталкиваются при использовании стандартных браузеров (Хром, Яндекс, Опера и др). После попытки перехода на экране отображается надпись ERR_SSL_VERSION_OR_CIPHER_MISMATCH. Из-за этого блокируется площадка.

Основной причиной принято считать невозможность установления безопасного соединения. Согласно стандартам, соединение устанавливается при помощи сертификатов SSL. Они призваны обеспечить безопасность передаваемых данных. Google обязует каждого владельца сайта прописать стандартный протокол безопасности. И если с ним возникают проблемы, производится блокировка ресурса, а затем на экране ПК появляется надпись «На сайте используется неподдерживаемый протокол».

Чаще всего данная проблема появляется на сайтах:

- https://lk.zakupki.gov.ru/

- http://lkul.nalog.ru/

- http://lkipgost2.nalog.ru/

- http://ssl.budgetplan.minfin.ru/

- https://bus.gov.ru/

Что делать, если на сайте обнаружен неподдерживаемый протокол

А теперь давайте рассмотрим, каким образом можно решить указанную проблему. Существует несколько ключевых настроек, которые блокируют разного рода сайты и сервисы.

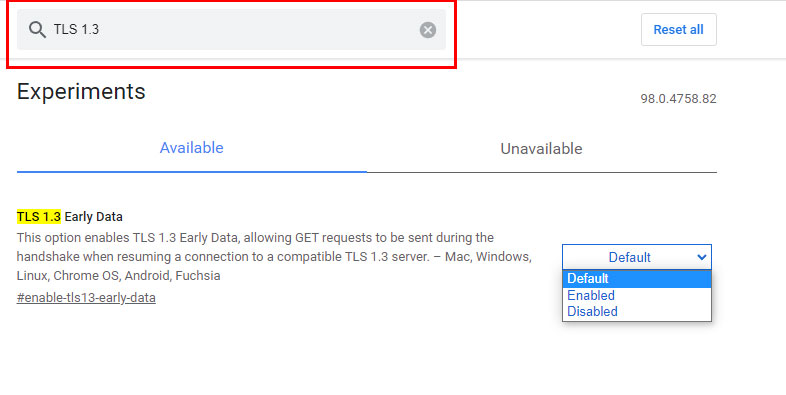

Опция TLS 1

В адресной строке браузера введите chrome://flags. В верхней части будет расположена строка поиска, наберите TLS 1.3.

Обратите внимание: менять настройки нужно только в том случае, если опция отключена (Disabled). Если же отображается значения Enabled или Default, пользователю нет надобности вносить какие-либо изменения.

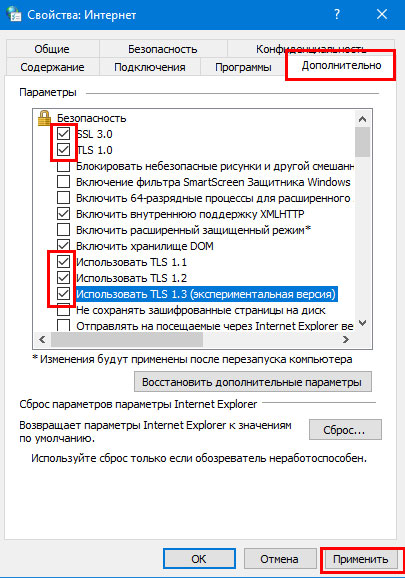

Активация всех протоколов

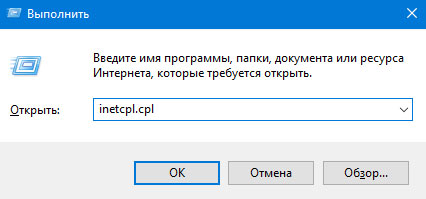

Владелец ПК может собственноручно активировать все протоколы безопасности, даже если они устарели. Для этого:

- Нажмите комбинацию Win+R.

- В открывшемся окне введите inetcpl.cpl.

- Перейдите во вкладку «Дополнительно», и задайте уровень безопасности соединения со всеми версиями SSL и TLS. Нажмите на клавишу «Применить».

- После произведенных действий перезапустите браузер.

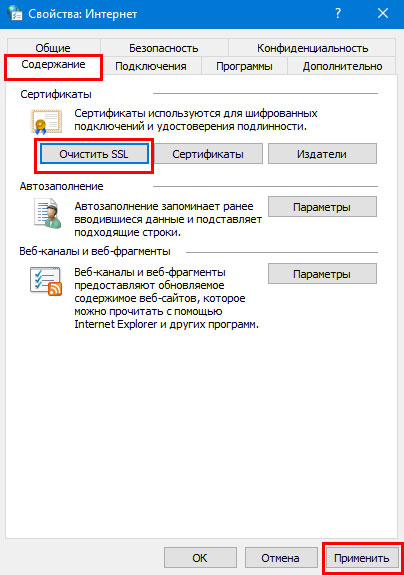

Очистка SSL

Для корректной очистки SSL потребуется вновь нажать на сочетание клавиш Win+R, и ввести inetcpl.cpl. Затем перейдите в раздел «Содержание». После этого выберите «Очистить SSL» и перезагрузите ваш браузер.

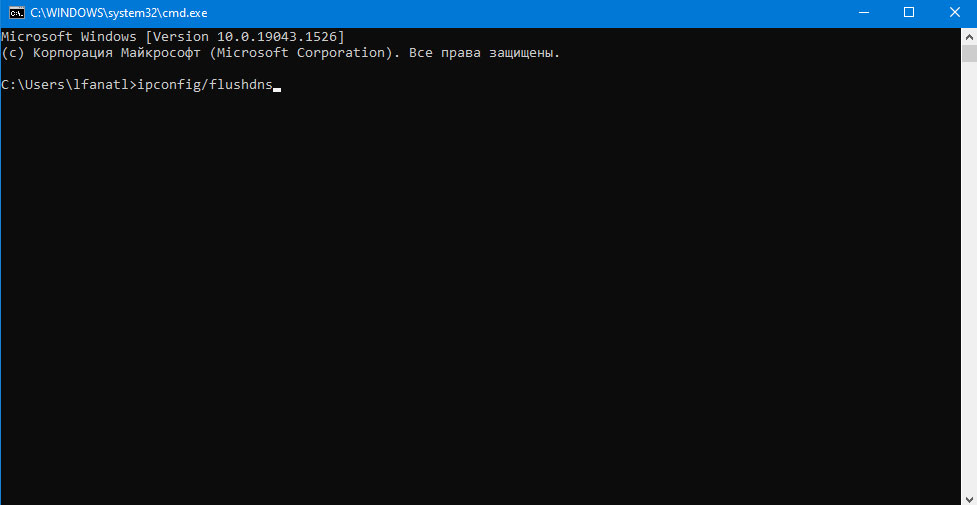

Сбросить DNS

Для того, чтобы очистить кэш сопоставителя DNS нужно запустить командную строку, нажмите комбинацию клавиш Win+R, затем наберите cmd, в консоли напишите ipconfig /flushdns и нажмите на Enter.

Незашифрованная версия

Пользователь может вручную отключить шифрование. Для этого в верхней строке нужно внести корректировки в адрес сайта. Устраните символ «S» с https.

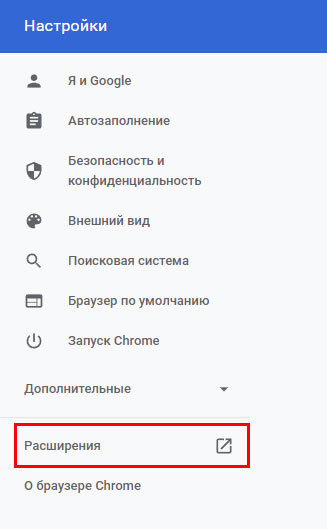

Контроль доступных расширений

В отдельных случаях проблема с соединением может быть вызвана действиями пользователя. Сетевые расширения для браузера могут блокировать поступающие сигналы со стороны веб-навигаторов. Откройте настройки браузера, перейдите в «Расширения» и найдите сомнительные сетевые расширения.

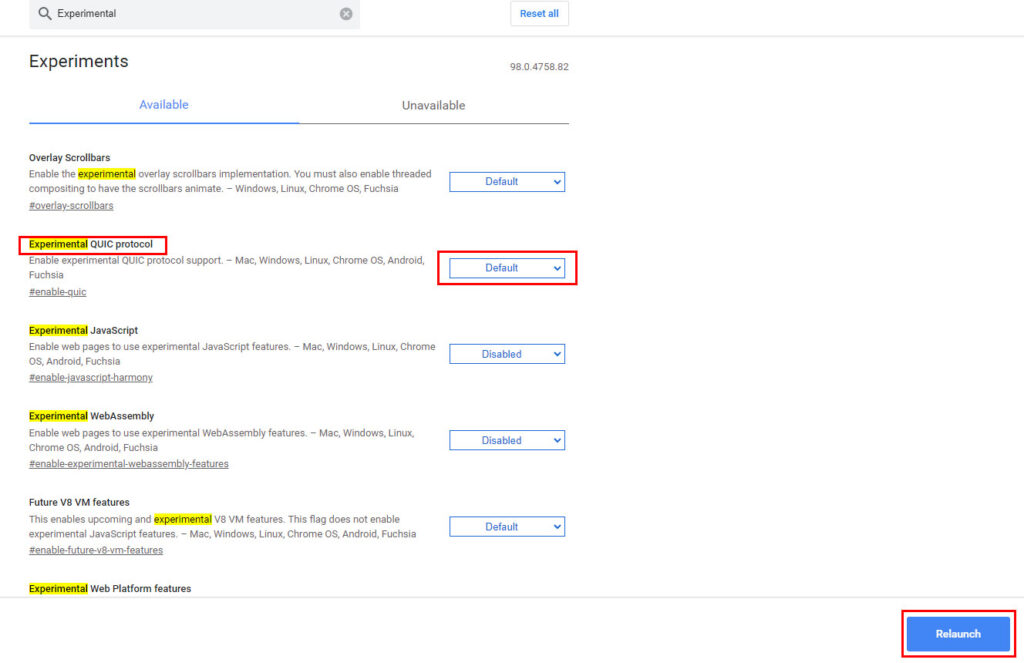

Отключение QUIC протокола

Для отключения QUIC протокола потребуется произвести следующее:

- В верхней строке браузера введите chrome://flags/.

- В открывшемся меню найдите Experimental QUIC protocol.

- Вам потребуется переключить статус на Disabled.

- Внизу появится клавиша Relaunch. Нажмите на нее.

Вирусы

Иногда пользователь может стать жертвой злоумышленников. Чтобы выявить вредоносные файлы, активируйте установленный антивирус. После проведенной проверки перезагрузите устройство.

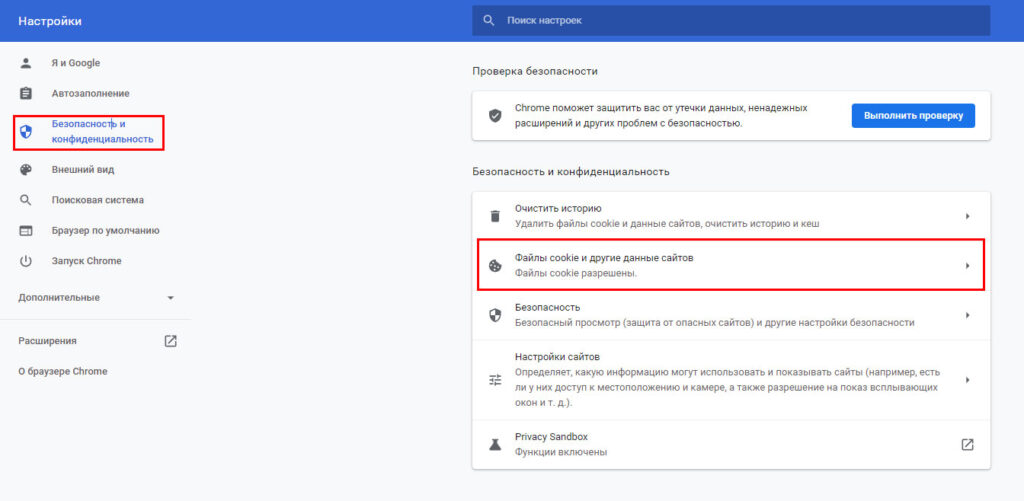

Очистка кэша и куки

Попробуйте очистить кэш и куки. Перейдите в «Настройки» установленного браузера, затем нужно перейти в раздел «Приватность и защита» и удалите историю поиска.

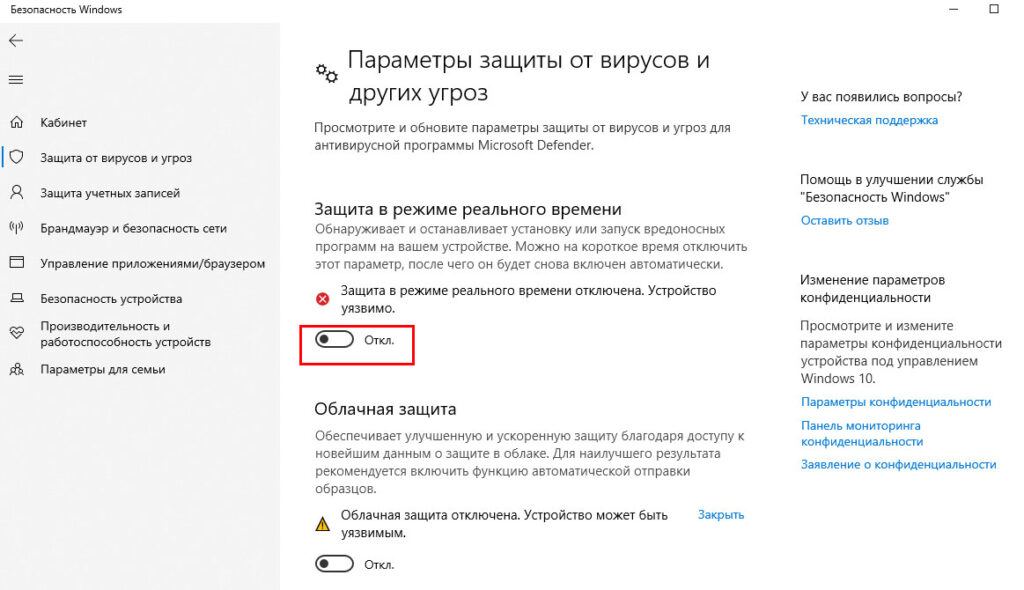

Отключите антивирус

В отдельных случаях установленный антивирус может блокировать доступ к сайту. Запустите антивирус (показано на примере 360 Total Security), на главной странице найдите пункт «Защита». Найдите кнопку «Отключить защиту».

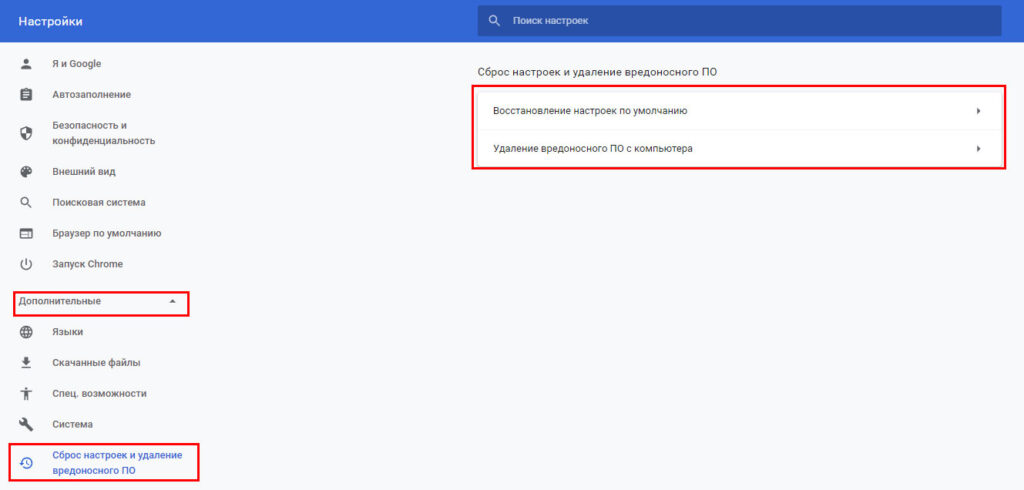

Сброс настроек браузера

Если ничего не помогло, попробуйте сбросить настройки браузера. Для этого:

- Запустите браузер и введите в верхней строке поиска chrome://settings/.

- Найдите раздел «Дополнительно».

- Тапните по кнопке «Сброс настроек и удаление вредоносного ПО».

- Нажмите на клавишу «Восстановление настроек по умолчанию».

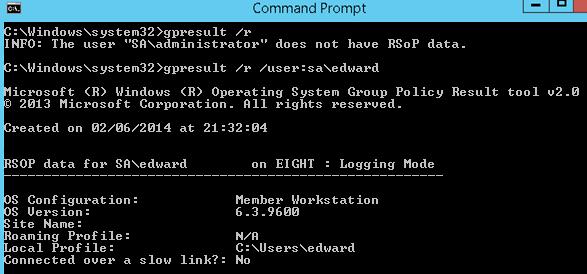

Пользователь не имеет данных RSOP

Если на компьютере включен UAC, то GPResult без повышенных привилегий выведет только параметры пользовательского раздела групповых политик. Если нужно одновременно отобразить оба раздела (USER SETTINGS и COMPUTER SETTINGS), открыть командную строку с правами администратора. Е

сли командная строка с повышенными привилегиями запущена от имени учетной записи отличной от текущего пользователя системы, утилита выдаст предупреждение INFO: The user “domain\user” does not have RSOP data (Пользователь «domain\user» не имеет данных RSOP). Это происходит потому, что GPResult пытается собрать информацию для пользователя, ее запустившего, но т.к. данный пользователь не выполнил вход (logon) в систему, информация RSOP для него отсутствует. Чтобы собрать информацию RSOP по пользователю с активной сессией, нужно указать его учетную запись:

gpresult /r /user:tn\edward

Если вы не знаете имя учтённой записи, которая залогинена на удаленном компьютере, учетную запись можно получить так:

qwinsta /SERVER:remotePC1

Также проверьте время (и часовой пояс) на клиенте. Время должно соответствовать времени на PDC (Primary Domain Controller).

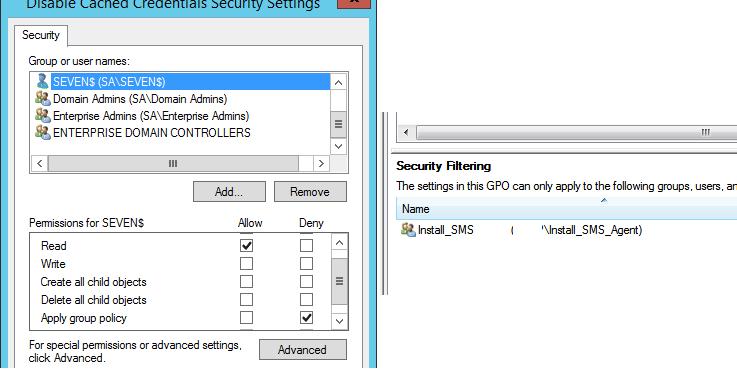

Следующие политики GPO не были применены, так как они отфильтрованы

При отладке и траблшутинге применения групповых политик стоит также обращать внимание на секцию: The following GPOs were not applied because they were filtered out (Следующие политики GPO не были применены, так как они отфильтрованы). В этой секции отображается список GPO, которые по той или иной причине не применяются к этому объекту. Возможные варианты, по которым политика может не применяться:

- Filtering: Not Applied (Empty) (Фильтрация: Не применено (пусто)) – политика пустая (применять, нечего);

- Filtering: Denied (Unknown Reason) (Фильтрация: Не применено (причина неизвестна)) – скорее всего у пользователя или компьютера отсутствуют разрешения на чтение/применение этой политики. Разрешения настраиваются на вкладке Security в консоли управления доменными GPO — GPMC (Group Policy Management Console);

- Filtering: Denied (Security) (Фильтрация: Отказано (безопасность)) — в секции Apply Group Policy указан явный запрет в разрешении Apply group policy либо объект AD не входит в список групп в разделе настроек Security Filtering.

Также вы можете понять должна ли применяться GPO к organizational unit (OU) в AD на вкладке эффективных разрешений (Advanced -> Effective Access).

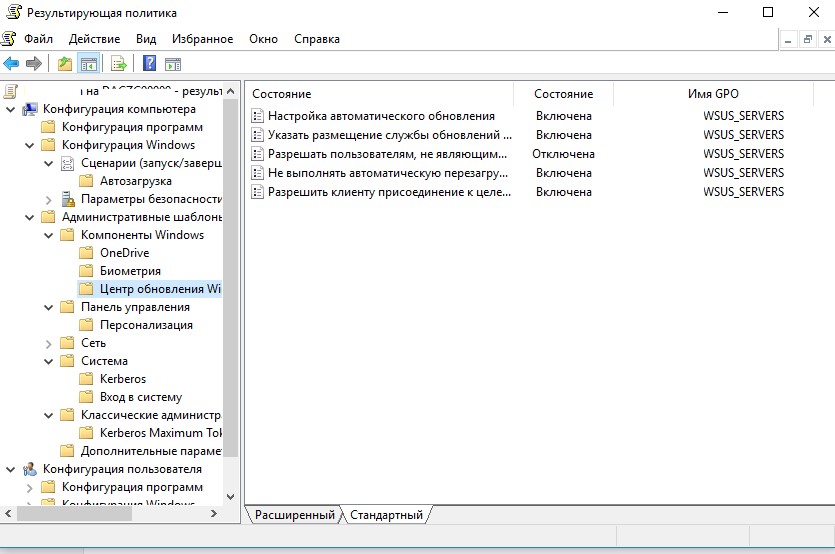

Оснастка результирующих политик RSoP в Windows

Изначально для диагностики применения групповых политик в Windows использовалась графическая консоль

RSOP.msc

. Эта оснастка позволяет получить настройки результирующих политик (доменных + локальных), примененных к компьютеру и пользователю в графическом виде аналогичном консоли редактора GPO. На скриншоте показа вид консоли RSOP.msc в которой видно, что настройки Windows Update на компьютере заданы доменной политикой WSUS_SERVERS.

В современных версиях Windows RSOP.msc не получится использовать для полноценного анализа примененных GPO. Она не отражает настройки, примененные через расширения групповых политик CSE (Сlient Side Extensions), таких как GPP (Group Policy Preferences), не позволяет выполнять поиск, предоставляет мало диагностической информации. В Windows 10 и 11 при запуске

rsop.msc

появилось предупреждение, что основной инструмент для диагностики применения GPO это утилита gpresult.

Starting with Vista, the Resultant Set of Policies (RSoP) report does not show all Microsoft Group Policy settings. To see the full set of Microsoft Group Policy settings applied for a computer or user, use the command-line tool gpresult.

В этой статье мы рассмотрели, как использовать утилиту GPResult для анализа результирующих групповых политик, которые применяются в Windows. Также для анализа применения GPO в домене рекомендуем использовать инструкции из статьи “Почему групповая политика не применяется к компьютеру или OU”.

Что можно предпринять, если на платформе найден неподдерживаемый протокол

При данной проблеме, есть основные настройки. Именно они отвечают за блокировку ресурсов. Ниже перечислены виды настроек и порядок работы с ними:

Функция TLS 1

В браузере необходимо вбить адрес: chrome://flags. На верху, в поисковой строке, нужно написать TLS 1.3. Стоит помнить, что замену настроек нужно делать только, в случае отключенной функции. (Disabled). В случае если показывает одну из надписей: Enabled, Default – перенастраивать ничего не нужно.

TLS 1.3

Включение протоколов

Пользователь компьютера может самостоятельно включить протоколы безопасности, независимо, от их версии. Чтобы это сделать нужно:

- Набрать одновременно Win+R;

- В диалоговом окне набрать inetcpl.cpl;

- Открыв графу « Дополнительно», задать безопасность подключений со всеми SSL и TLS. Клацнуть по кнопке «Применить»;

- Перезагрузить браузер.

Очистить SSL

Для очищения SSL необходимо нажать, одновременно Win+R и набрать inetcp.cpl. Открыв графу « Содержание», нужно клацнуть по «Очистить SSL». Проведя все операции, необходимо перезапустить систему.

Очистить SSL

Сброс DNS

Для очистки памяти DNS, необходимо набрать одновременно Win+R, после написать cmd. В диалоговом окне, необходимо ввести ipconfig/flushdns и клацнуть клавишу Enter.

Командная строка

Незашифрованная версия

Можно самостоятельно выключить шифрование. Чтобы это сделать, нужно в адресной строке внести исправление, в адресе платформы. В надписи http нужно добавить s.

Адресная строка

Операция контроля доступных расширений

Иногда, сбой с подключением может возникать из-за действий самого пользователя. Сетевые расширения способны блокировать входящие сигналы навигации. Открыв раздел настроек браузера, необходимо клацнуть по графе «Расширение». Найдя в ней проблемные расширения, отключить их.

Расширения

Выключение QUIC протокола

Выключить QUIC протокол можно следующим образом:

- В адресной строке необходимо набрать: chrom://flagsl.

- В представленном списке открыть Experimental QUIC protocol;

- Нужно переключиться на Disabled;

- Клацнуть по кнопке Relaunch.

Experimental QUIC protocol

Вирусные угрозы

Для того чтобы не стать жертвой вируса нужно найти заражённые данные. Для этого, придёт на помощь, программа антивируса. Запустив её и пройдя проверку нужно перезапустить ПК.

Очистка памяти

Может помочь очистка памяти браузера. Для этого необходимо открыть графу «Настройки». В ней клацнуть по разделу «Безопасность и конфиденциальность» и очистить память поисковика.

Файлы Cookie

Отключение антивирусных программ

Возможной причиной блокировки может стать антивирусная программа. Нужно открыть антивирусную программу, найти на главном экране графу «Защита». Открыв её, нажать на клавишу «Отключить защиту».

Отключаем защиту Антивируса

Возврат к заводским настройкам браузера

В случае если, вышеперечисленные методы, не принесли результата, то можно сделать сброс настроек браузера. Это делается следующим образом:

- Открыв браузер, нужно набрать в поисковой строке: chrome://settings/.

- В графе «Дополнительно» клацнуть по клавише «Сброс настроек и удаление вредоносного ПО»

- Клацнуть по кнопке «Восстановление настроек по умолчанию»

Перезагрузить устройство.

Сброс настроек браузера

Может быть интересно: Проблемы с протоколом TSL – Не удается безопасно подключиться к этой странице

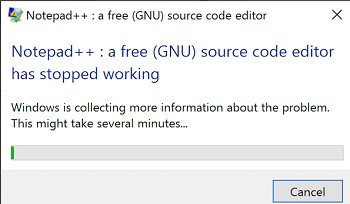

Служба Windows Error Reporting

Служба Windows Error Reporting при появлении ошибки показывает диалоговое окно, предлагающее отправить отчет об ошибке в корпорацию Microsoft. Когда в Windows вы видите сообщение об ошибке

YourApp has stop working

, в это время в служба Windows Error Reporting запускает утилиту WerFault.exe для сбора отладочных данных (могут включать в себя дамп памяти).

Данные пользователя сохраняются в профиль пользователя:

%USERPROFILE%\AppData\Local\Microsoft\Windows\wer

Системные данные – в системный каталог:

%ALLUSERSPROFILE%\Microsoft\Windows\WER\

Служба Windows Error Reporting представляет собой отдельный сервис Windows. Вы можете проверить состояние службы командой PowerShell:

Get-Service WerSvc

Внутри каталога WER\ReportQueue\ содержится множество каталогов, с именами в формате:

- Critical_6.3.9600.18384_{ID}_00000000_cab_3222bf78

- Critical_powershell.exe_{ID}_cab_271e13c0

- Critical_sqlservr.exe__{ID}_cab_b3a19651

- NonCritical_7.9.9600.18235__{ID}_0bfcb07a

- AppCrash_cmd.exe_{ID}_bda769bf_37d3b403

Как вы видите, имя каталога содержит степень критичности события и имя конкретного exe файла, который завершился аварийно. Во всех каталогах обязательно имеется файл Report.wer, который содержит описание ошибок и несколько файлов с дополнительной информацией.

Очистка папки WER\ReportQueue в Windows

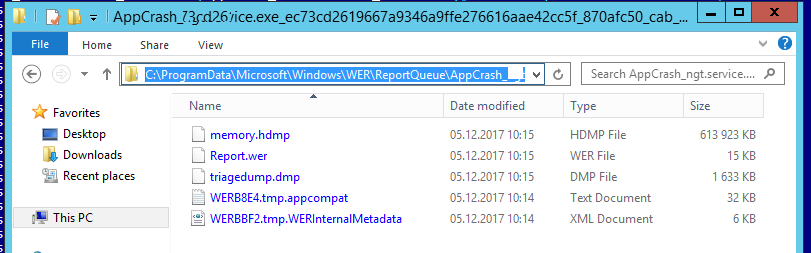

Как правило, размер каждой папки в WER незначителен, но в некоторых случаях для проблемного процесса генерируется дамп памяти, который занимает довольно много места. На скриншоте ниже видно, что размер файла дампа memory.hdmp составляет около 610 Мб. Парочка таким дампов – и на диске исчезло несколько свободных гигибайт.

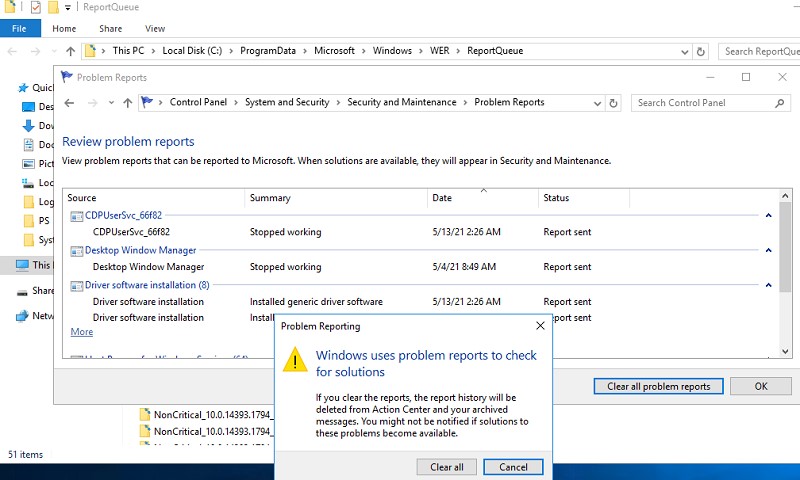

Чтобы очистить все эти ошибки и журналы штатными средствами, откройте панель управления и перейдите в раздел ControlPanel -> System and Security -> Security and Maintenance -> Maintenance -> View reliability history -> View all problem reports (Control Panel\System and Security\Security and Maintenance\Problem Reports) и нажмите на кнопку Clear all problem reports.

Для быстрого освобождения места на диске от файлов отладки, сгенерированных службой WER, содержимое следующих каталогов можно безболезненно очистить вручную.

- C:\ProgramData\Microsoft\Windows\WER\ReportArchive\

- C:\ProgramData\Microsoft\Windows\WER\ReportQueue\

Следующие команды PowerShell удалят из каталога каталогов WER все файлы, старше 15 дней:

Get-ChildItem -Path 'C:\ProgramData\Microsoft\Windows\WER\ReportArchive' -Recurse | Where-Object CreationTime -lt (Get-Date).AddDays(-15) | Remove-Item -force -Recurse

Get-ChildItem -Path 'C:\ProgramData\Microsoft\Windows\WER\ReportQueue' -Recurse | Where-Object CreationTime -lt (Get-Date).AddDays(-15) | Remove-Item -force –Recurse

Для очистки каталогов WER в пользовательских профилях используйте такой скрипт:

$users = Get-ChildItem c:\users|where{$_.name -notmatch 'Public|default'}

foreach ($user in $users){

Get-ChildItem "C:\Users\$User\AppData\Local\Microsoft\Windows\WER\ " –Recurse -ErrorAction SilentlyContinue | Remove-Item –force –Recurse

}

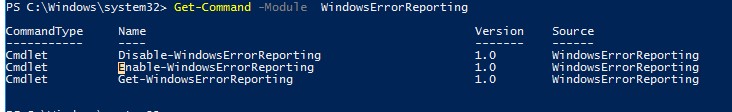

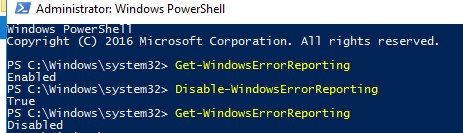

Отключение Window Error Reporting в Windows Server

В Windows Server 2019/2016/2012R2 вы можете управлять состоянием WER с помощью PowerShell. Вы можете отключить службу Windows Error Reporting:

Get-Service WerSvc| stop-service –passthru -force

Set-Service WerSvc –startuptype manual –passthru

Но есть более корректные способы отключения WER в Windows. В версии PowerShell 4.0 добавлен отдельный модуль WindowsErrorReporting из трех командлетов:

Get-Command -Module WindowsErrorReporting

Проверить состояние службы Windows Error Reporting можно командой:

Get-WindowsErrorReporting

Для отключения WER, выполните:

Disable-WindowsErrorReporting

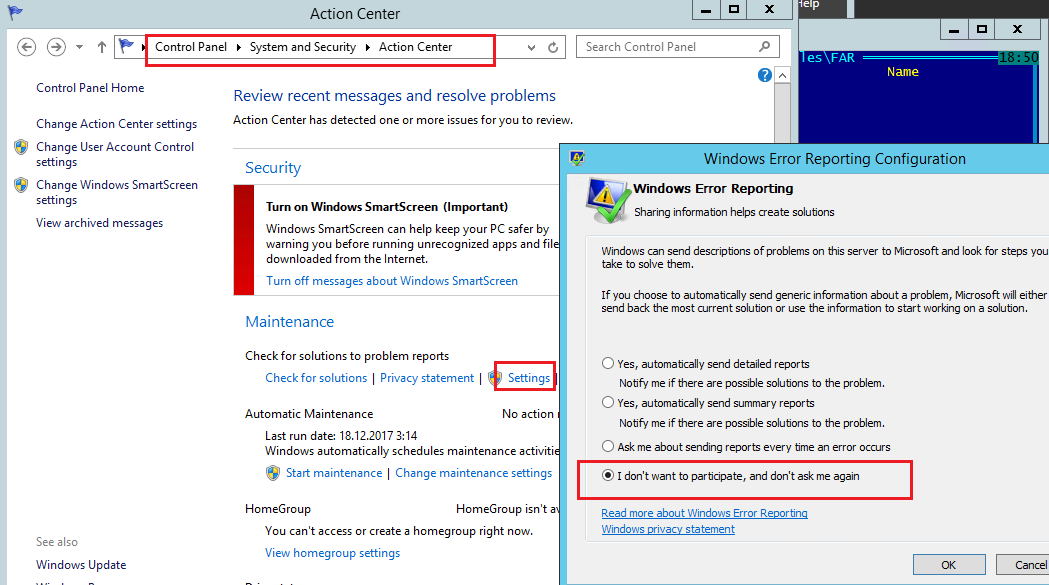

В Windows Server 2012 R2 можно отключить запись информации об ошибках Windows Error Reporting через панель управления (Control Panel -> System and Security -> Action Center -> раздел Maintenance -> Settings -> выберите опцию I don’t want to participate, and don’t ask me again

Отключаем сбор и отправки отчетов об ошибках в Windows 10

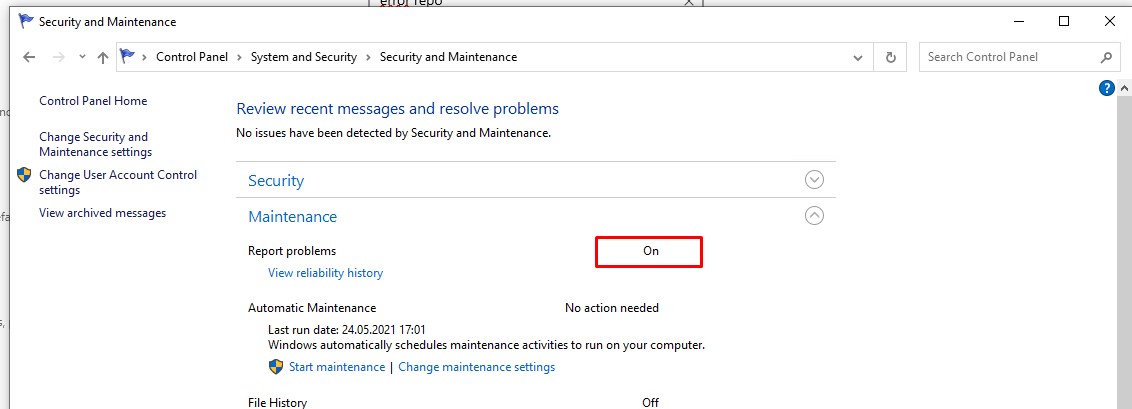

В Windows 10 нельзя отключить Error Reporting через панель управления. В графическогм интерфейсе можно только проверить ее статус (Система и безопасность ->Центр безопасности и обслуживания -> секция Обслуживание). Как вы видите, по умолчанию параметр Поиск решения для указанных в отчетах проблем включен (Control Panel -> System and Security -> Security and Maintenance -> Maintenance -> Report problems = On).

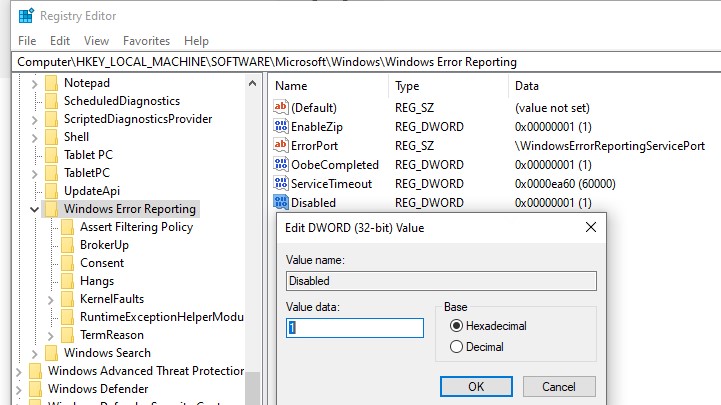

HKLM\SOFTWARE\Microsoft\Windows\Windows Error Reporting нужно создать новый параметр типа DWORD (32 бита) с именем Disabled и значением 1.

Можно отключить сбор ошибок WER для конкретных пользователей:

reg add “HKCU\Software\Microsoft\Windows\Windows Error Reporting” /v “Disabled” /t REG_DWORD /d “1” /f

Или отключить WER для всех:

reg add “HKLM\Software\Microsoft\Windows\Windows Error Reporting” /v “Disabled” /t REG_DWORD /d “1” /f

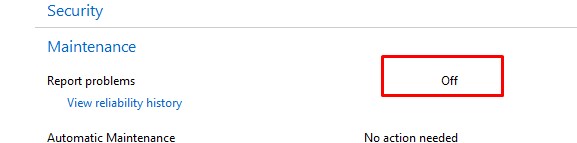

Измените параметр реестра и проверьте статус параметра Поиск решения для указанных в отчетах проблем в панели управления. Его статус должен изменится на Отключено.

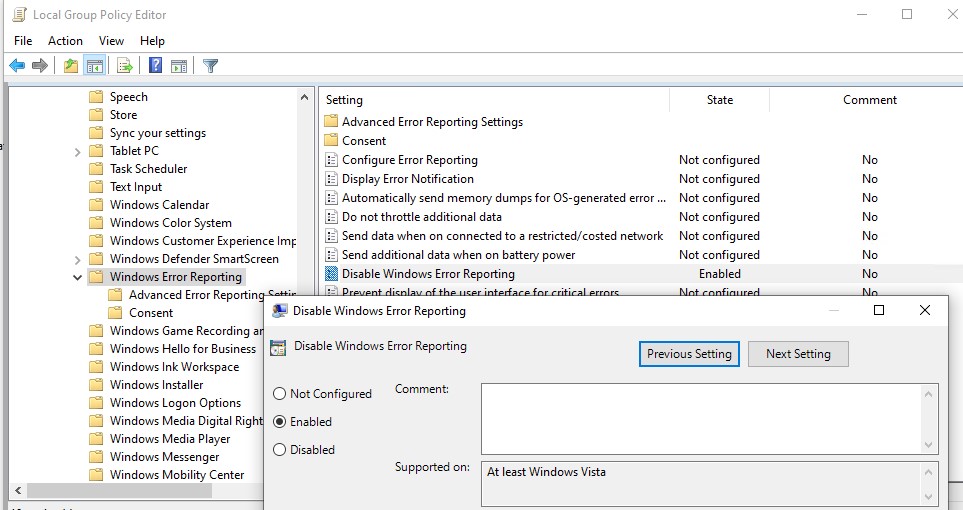

Отключение Windows Error Reporting через GPO

Также вы можете управлять настройками службы Windows Error Reporting через групповые политики.

Запустите редактор локальной (

gpedit.msc

) или доменной GPO (

gpmc.msc

) и перейдите в ветку реестра Computer Configuration -> Administrative Templates -> Windows Components -> Windows Error Reporting (Компоненты Windows -> Отчеты об ошибках Windows). Для отключения сбора и отправки ошибок через WER включите политику Disable Windows Error Reporting (Отключить отчеты об ошибках Windows).

Аналогичная политика есть в пользовательском разделе политик (User Configuration).

Обновите GPO (перезагрузка не потребуется).

В результате в Windows перестанут формироваться сообщения об ошибках Windows и отправляться в Microsoft.

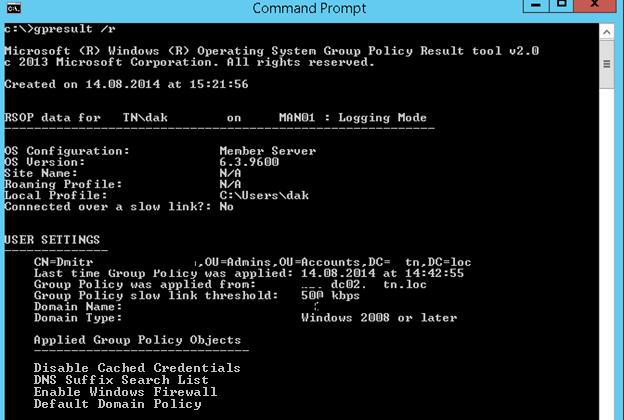

Использование команды GPResult в Windows

Команда GPResult выполняется на компьютере, на котором нужно проверить применение групповых политик. Синтаксис GPResult:

GPRESULT [/S <система> [/U <пользователь> [/P <пароль>]]] [/SCOPE <область>] [/USER <имя_конечного_пользователя>] [/R | /V | /Z] [(/X | /H) <имя_файла> [/F]]

Чтобы получить подробную информацию о групповых политиках, которые применяются к данном объекту AD (пользователю и компьютеру), и других параметрах, относящихся к инфраструктуре GPO (т.е. результирующие настройки политик GPO – RsoP), выполните команду:

Gpresult /r

Результаты выполнения команды разделены на 2 секции:

- COMPUTER SETTINGS (Конфигурация компьютера) – раздел содержит информацию об объектах GPO, действующих на компьютер в Active Directory;

- USER SETTINGS – раздел с политиками пользователя (политики, действующие на учетную запись пользователя в AD).

Вкратце пробежимся по основным параметрам/разделам, которые нас могут заинтересовать в выводе GPResult:

- Site Name (Имя сайта:)– имя сайта AD, в котором находится компьютер;

- CN – полное каноническое пользователя/ компьютера, для которого были сгенерированы данные RSoP;

- Last time Group Policy was applied (Последнее применение групповой политики)– время, когда последний раз применялись (обновились) настройки GPO;

- Group Policy was applied from (Групповая политика была применена с)– контроллер домена, с которого была загружена последняя версия GPO;

- Domain Name и Domain Type (Имя домена, тип домена)– имя и версия схемы домена Active Directory;

- Applied Group Policy Objects (Примененные объекты групповой политики) – списки действующих объектов групповых политик;

- The following GPOs were not applied because they were filtered out (Следующие политики GPO не были применены, так как они отфильтрованы)— не примененные (отфильтрованные) GPO;

- The user/computer is a part of the following security groups (Пользователь/компьютер является членом следующих групп безопасности) – список доменных групп безопасности, в которых состоит пользователь/пользователь.

В нашем примере видно, что на объект пользователя действуют 4 групповые доменные политики.

- Default Domain Policy;

- Enable Windows Firewall;

- DNS Suffix Search List;

- Disable Cached Credentials.

Также в отчете будет информацию о локальных параметрах политик, настроенных через локальный редактор GPO (gpedit.msc).

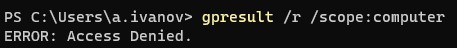

С помощью опции /scope можно вывести только политики пользователя или компьютера:

gpresult /r /scope:user

или только примененные политики компьютера:

gpresult /r /scope:computer

Если вы попробуете получить список GPO, примененных к компьютеру, под пользователем без прав локального администратора, команда gpresult вернет ошибку отказа в доступе:

gpresult /r /scope:computer

ERROR: Access Denied.

Для удобства анализа данных RSOP, вы можете перенаправить результаты Gpresult в буфер обмена:

Gpresult /r |clip

или текстовый файл:

Gpresult /r > c:\gpresult.txt

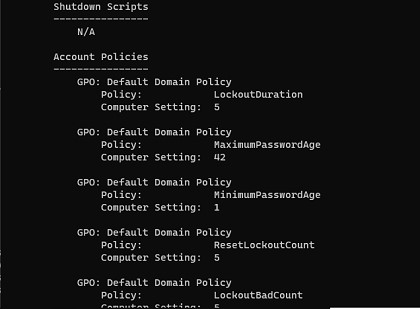

Чтобы вывести сверхподробную информацию RSOP, нужно добавить ключ /z.

Gpresult /r /z

Например, на скриншоте показаны настройки политики паролей в домене, которые применяются к компьютеру.

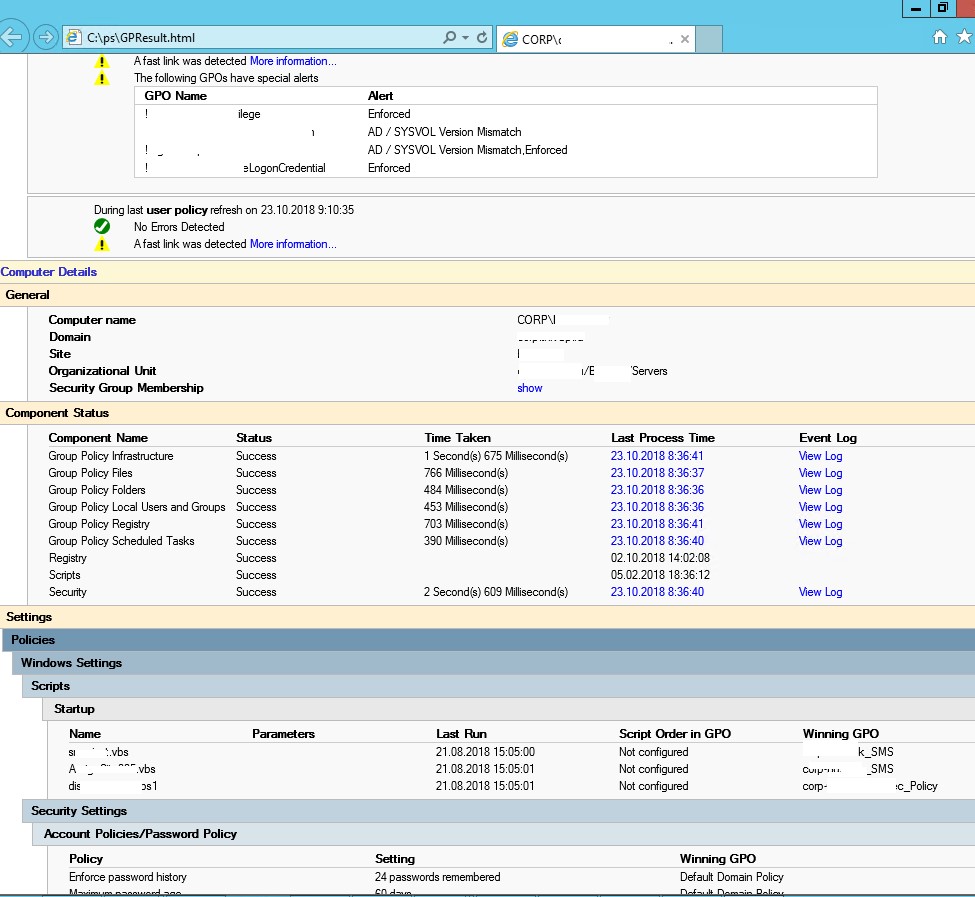

Экспорт данных RSOP в HTML отчет

Утилита GPResult позволяет сгенерировать HTML-отчет по примененным результирующим политикам (доступно в Windows 7 и выше). Такой отчет содержит подробную информацию обо всех параметрах Windows, которые задаются групповыми политиками и именами GPO, которые внесли изменения. Этот отчет по структуре напоминает вкладку Settings в консоли управления доменными групповыми политиками (

gpmc.msc

). Сгенерировать HTML отчет GPResult можно с помощью команды:

GPResult /h c:\gp-report\report.html /f

Если не указывать полный путь к HTML файлу, то HTML отчет gpresult будет сохранен в каталог

%WINDIR%\system32

.

Чтобы сгенерировать отчет и автоматически открыть его в браузере, выполните команду:

GPResult /h GPResult.html & GPResult.html

В HTML отчете gpresult содержится довольно много полезной информации: видны ошибки применения GPO, время применения конкретных политик (в мс.) и CSE (в разделе Computer Details -> Component Status). Это удобно, когда нужно понять почему групповые политики (GPP/GPO) применяются на компьютере слишком долго.

Например, на скриншоте выше видно, что политика Enforce password history с настройками 24 passwords remember применена политикой Default Domain Policy (столбец Winning GPO).

HTML отчет позволяет представить результирующий набор GPO компьютера в удобном графическом виде.

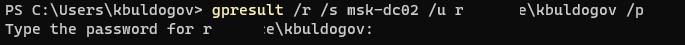

Получение отчета по политикам GPResult с удаленного компьютера

GPResult может получить информацию о результирующих политик с удаленного компьютера.

GPResult /s wks22123 /r /user a.ivanov

В команде gpresult можно указать имя и пароль для подключения к удаленному компьютеру:

gpresult /R /S wks22123 /scope user /U winitpro\kbuldogov /P P@$$worrd

Если вы не хотите, чтобы ваш пароль сохранялся в истории команд PowerShell, можно запросить пароль интерактивно:

gpresult /R /S wks22123 /scope user /U winitpro\kbuldogov /P

Аналогичным образом вы можете удаленно собрать данные как по пользовательским политикам, так и по политиками компьютера.

Если вы не знаете имя пользователя, под которым выполнен вход, можно узнать учетную запись на удаленном компьютере так:

qwinsta /SERVER:remotePC1

HTML отчет RSOP, аналогичный тому, который формирует команда gpresult можно создать с помощью PowerShell. Для получения результирующих политик с удаленного компьютера используется командлет Get-GPResultantSetOfPolicy из модуля GroupPolicy.

Get-GPResultantSetOfPolicy -user kbuldogov -computer corp\pc0200 -reporttype html -path c:\ps\gp_rsop_report.html

Заключение

Основная причина блокировки сайта eruz.zakupki.gov.ru — неправильно настроенные протоколы веб-сайта. Это случается из-за особенностей браузера при работе с SSL-сертификатами. В статье были описаны самые распространенные причины ошибок, проверьте корректность работы браузера согласно приведенным советам.

Заключение

Не верно, настроенные протоколы, являются причиной блокировки платформы eruz.zakupki.gov.ru. Способы решения, возникшей проблемы, перечисленные выше, могут помочь восстановить работу платформы.

Оценка статьи:

![]() Загрузка…

Загрузка…

rosim.ru – Официальный сайт

rosim.ru – Официальный сайт